GCP 防火墙只允许CDN IP访问 保护源站

上次发了篇文章:Nginx只允许CDN IP访问 隐藏原站,是基于Nginx的防御,有很大及局限性。这次来点更激进的防御策略,可以防止其他人在知道源站IP的情况下绕过CDN攻击源站。

GCP防火墙简介

这里我就直接从Google的文档那里抄过来好了。

通过 Google Cloud Platform (GCP) 防火墙规则,您可以根据指定的配置允许或拒绝流量传入和传出虚拟机 (VM) 实例。无论实例的配置和操作系统如何,无论它们是否启动,系统都始终会实施 GCP 防火墙规则来保护您的实例。

准备工作

跟上次一样,先查一下CDN的回源IP,以CloudFlare为例,他们家的回源IP可以在这里找到。

修改防火墙规则

修改防火墙默认HTTP以及HTTPS规则

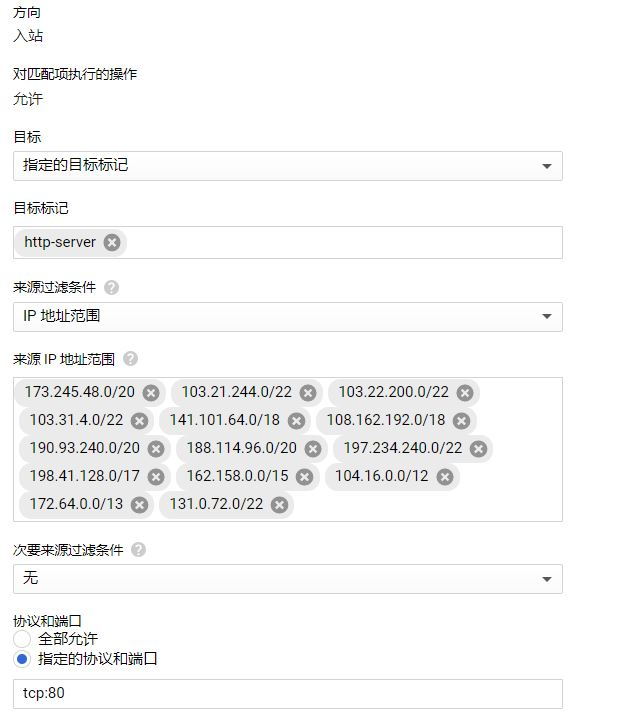

修改default-allow-http规则

找到default-allow-http,并将之前找到的CloudFlare回源IP地址添加到来源IP地址范围  最后保存即可。

最后保存即可。

修改default-allow-https规则

跟上面一样,不再赘述。

收尾

停用或删除其他与Web服务器标记(如https-server)有关的规则,确保要保护的服务器只能和Cloud Flare回源IP通讯。

大功告成

去Ping一下你的原站IP,如果网站可以用浏览器访问,但是源站IP地址Ping不通,那就说明防火墙规则没有问题。恭喜你,现在你的服务器可以防住大部分DD/CC攻击了。

Comments